|

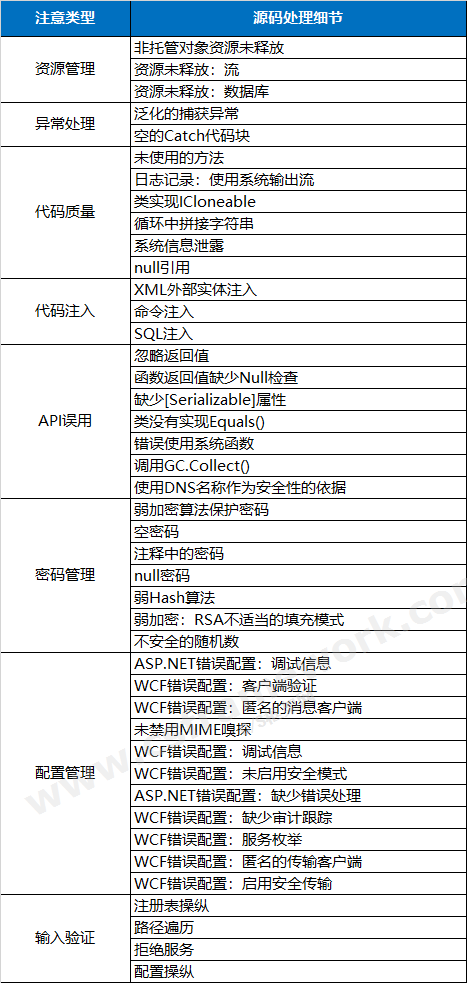

C#源代码安全缺陷与提高源代码质量解决方案

C#源代码安全缺陷与提高源代码质量解决方案 C#源代码安全缺陷与提高源代码质量解决方案 《C#源代码安全缺陷与提高源代码质量解决方案》  (01) 代码注入 - 命令注入 命令注入是指应用程序执行命令的字符串或字符串的一部分来源于不可信赖的数据源,程序没有对这些不可信赖的数据进行验证、过滤,导致程序执行恶意命令的一种攻击方式。 **例如:**获取用户输入用于命令执行。 C# Code: Process p = new Process(); string command = userinput();//如果用户输入为恶意命令,会导致命令注入攻击 p.StartInfo.FileName = "cmd.exe"; p.StartInfo.Arguments = "/c " + command; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardInput = true; p.StartInfo.RedirectStandardOutput = true; p.StartInfo.RedirectStandardError = true; p.StartInfo.CreateNoWindow = true; p.Start(); p.StandardInput.WriteLine(command); p.StandardInput.WriteLine("exit"); Console.WriteLine( p.StandardOutput.ReadToEnd()); //来源:C/S框架网 | www.csframework.com | QQ:23404761 防止命令注入的方法如下: 1. 过滤可能引起命令注入的危险字符,如:; ,[ ,] ,| ,< ,> ,\。 2. 创建一份安全字符串列表,限制传入命令执行的参数只能是安全列表中包含的内容。 (02) 代码注入 - SQL注入 SQL注入是一种数据库攻击手段。攻击者通过向应用程序提交恶意代码来改变原SQL语句的含义,进而执行任意SQL命令,达到入侵数据库乃至操作系统的目的。 C# Code: string userName = CurrentUserName(); string query = "SELECT * FROM items WHERE owner = '"+ userName + "' AND searchparameter = '"+ SearchParameter.Text + "'"; SqlDataAdapter myCommand = new SqlDataAdapter(query, myConnection); //来源:C/S框架网 | www.csframework.com | QQ:23404761 如果一个用户名为baduser的攻击者在SearchParameter中输入字符串“name' OR 'a'='a”,那么构造的查询就会变成: SELECT * FROM items WHERE owner = 'baduser'AND searchparameter = 'name' OR 'a'='a'; 因此该查询在逻辑上将等同于一个更为简化的查询: SELECT * FROM items; 这样的查询命令越过了查询者的权限,获得了非法获取的数据库内容。 防止SQL注入的方法如下: 1.使用参数化命令可帮助抵御SQL注入攻击。 2.使用动态拼接字符串构造执行命令时,在客户端和服务器端都执行安全检查,最好使用白名单的方式,创建一份合法的字符串列表,避免SQL注入攻击。 (03) 代码注入 - XML外部实体注入 在XML1.0标准里,XML文档结构里定义了实体(entity)这个概念。实体可以通过预定义在文档中调用,实体的标识符可访问本地或远程内容。如果在这个过程中引入了“污染”源,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。 **例如:** XML Code: <?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE a [ <!ELEMENT a ANY > <!ENTITY xxe SYSTEM "file:///c:/Windows/win.ini" >]><a>&xxe;</a> //来源:C/S框架网 | www.csframework.com | QQ:23404761 如果 XML 解析器尝试使用 c:/Windows/win.ini 系统文件中的内容来替代实体,则此示例会暴露该文件中的内容。 防止XML外部实体注入的方法如下: 预防XXE攻击的最佳方式就是禁用XML实体解析,方法是:将DtdProcessing设置为DtdProcessing. Prohibit来禁用inline DTD,或将XmlReaderSettings.XmlResolver属性设置为null来禁用XML Entity解析: C# Code: XmlReaderSettings settings = new XmlReaderSettings(); settings.DtdProcessing =DtdProcessing.Prohibit; settings.XmlResolver = null; XmlReader reader = XmlReader.Create(stream, settings); //来源:C/S框架网 | www.csframework.com | QQ:23404761 如果必须在应用程序中处理外部实体,可以创建一个自定义XmlResolver: 设置请求超时,预防无限延迟攻击; 限制将检索的数据量; 限制 XmlResolver 检索本地主机上的资源。 详细代码可参考: (04) 输入验证 - 路径遍历 应用程序对用户可控制的输入未经合理校验,就传送给一个文件API。攻击者可能会使用一些特殊的字符(如“..”和“/”)摆脱受保护的限制,访问一些受保护的文件或目录,从而可以越权访问或者覆盖敏感数据。 防止路径遍历方法: 需对用户提交的内容进行严格的过滤,包括目录跳转符,字符截断符,dir命令等。或者创建一份资源白名单,允许其中的字符出现在资源名称中,且只接受完全由这些被认可的字符所组成的输入。 (05) 输入验证 - 注册表操纵 通过外部输入控制注册表的值,可以达到监控系统的行为、管理特定的资源、影响应用程序的功能等危害。 C# Code: RegistryKey key = Registry.LocalMachine; string subkey = Request["key"].ToString(); RegistryKey software = key.OpenSubKey(subkey, true); //来源:C/S框架网 | www.csframework.com | QQ:23404761 建议重要敏感信息不要存储在注册表中。对操作注册表的外部输入进行输入验证,确保输入数据的合法性。 (06) 密码管理:弱Hash算法 MD5和SHA-1是常用的散列算法,通常用于验证消息和其他数据的完整性,但这两种算法已被证明存在碰撞的可能,尤其是MD5算法,已经很容易地能够被破解。因此,不应再依赖MD5和SHA-1来验证数据的真实性。 如何防止: 建议使用SHA-224、SHA-256、SHA-384和SHA-512等加密散列算法,用于验证消息和其他数据的完整性。 (07) 资源管理:资源未释放:数据库 程序在发生异常或处理不当的时候可能无法释放数据库连接,攻击者可以利用该漏洞造成拒绝服务攻击。 C# Code: try { sqlConnection conn=new sqlConnection(); conn.connectionString="……"; conn.Open(); int zero = 0; int a = 1 / zero;//该行出现异常 conn.close();//因为异常导致无法执行,连接未释放 } catch(Exception ee) { Response.write(ee.toString()); } //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: C# Code: string connStr =connectionString; using(conn = new MySqlConnection(connStr)) { //Open the connection conn.Open(); //Do somthing useful } //来源:C/S框架网 | www.csframework.com | QQ:23404761 C# Code: SqlConnection conn = new SqlConnection(connectionString); try { conn.Open(); // Do Work } catch (Exception e) { // Handle and log error } finally { if(null!=conn) conn.Close(); } //来源:C/S框架网 | www.csframework.com | QQ:23404761 (08) 资源管理:资源未释放:流 程序创建或分配流资源后,不进行合理释放(如程序中途发生异常),将会降低系统性能。攻击者可能会通过耗尽资源池的方式发起拒绝服务攻击。 C# Code: fileStream fs = new FileStream("d:\\data.txt", FileMode.Create, FileAccess.Write); string text = "输入文本文件的信息:你好,www.csframework.com!"; byte[] b = Encoding.Default.GetBytes(text); fs.Write(b, 0, b.Length);// 使得所有缓冲的数据都写入到文件中 int zero = 0; int a = 1 / zero;//因为异常导致无法执行,流资源未释放 fs.Flush();// 方法关闭当前文件流 fs.Close(); //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: 必须在使用完流对象之后合理释放该流对象。 C# Code: using (FileStream fs = new FileStream("d:\\data.txt", FileMode.Create, FileAccess.Write)) { dosomething(); } //来源:C/S框架网 | www.csframework.com | QQ:23404761 C# Code: FileStream fs = new FileStream("d:\\data.txt", FileMode.Create, FileAccess.Write); try { dosomething(); } catch (Exception e) { // Handle and log error } finally { if (fs!=null) fs.Close(); } //来源:C/S框架网 | www.csframework.com | QQ:23404761 (09) 资源管理:非托管对象资源未释放 GC只会自动释放托管资源,对于非托管资源(常见的非托管资源包括文件,网络连接,数据库连接等)需要手工释放,程序在发生异常或处理不当的时候可能无法释放非托管资源。 C# Code: string connStr =connectionString; conn.Open(); dosomething();//可能发生异常,导致后面的close无法执行c# conn.Close(); //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: 非托管资源的释放可采取using语句或try-catch-finally块释放。 C# Code: string connStr =connectionString; using(conn = new MySqlConnection(connStr)) { //Open the connection conn.Open(); //Do something useful } //来源:C/S框架网 | www.csframework.com | QQ:23404761 C# Code: SqlConnection conn = new SqlConnection(connectionString); try { conn.Open(); // Do Work } catch (Exception e) { // Handle and log error } finally { if(null!=conn) conn.Close(); } //来源:C/S框架网 | www.csframework.com | QQ:23404761 (10) 输入验证:配置操纵 当攻击者能够通过控制某些配置来监控系统的行为、管理特定的资源、或在某个方面影响应用程序的功能时,将产生配置操纵漏洞。 如何防止: 阻止配置信息篡改的最佳方法创建一份合法资源名的列表,并且规定用户只能选择其中的资源,不允许用户指定资源。 (11) 配置管理:WCF错误配置:匿名的消息客户端 匿名身份认证可能导致一系列的问题,包括信息泄露,拒绝服务和任意代码执行。 XML Code: <binding name="basicBinding"> <security mode="Message"> <transport clientCredentialType="None" /> //不安全的配置 </security> </binding> //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: 服务应该对客户端进行身份认证,限制匿名用户访问所有功能。 (12) 配置管理:WCF错误配置:匿名的传输客户端 匿名身份认证可能导致一系列的问题,包括信息泄露,拒绝服务和任意代码执行。 XML Code: <binding name="basicBinding"> <security mode="Transport"> <transport clientCredentialType="None" /> //不安全的配置 </security> </binding> //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: 服务应该对客户端进行身份认证,限制匿名用户访问所有功能。 (13) 配置管理:WCF错误配置:未启用安全模式 应用程序中没有对传输安全性或消息安全性进行严格控制,无法保证消息的完整性或保密性。将WCF安全绑定设为None时,将会禁用传输安全性和消息安全性。 **例如:**下列配置可将安全绑定模式设为None,该做法是不安全的。 XML Code: <system.serviceModel> <bindings> <binding name="MyBinding"> <security mode="None"/> </binding> </bindings> </system.serviceModel> //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: 将安全模式设置为Transport,Message或者TransportWithMessageCredential,来定义程序的传输安全性或消息安全性。 (14) 配置管理:WCF错误配置:启用安全传输 应用程序使用依赖传输模式传输安全的WCF终结点。传输模式是最不安全的选项,应避免使用。传输安全指定的保密性、完整性和认证由传输层机制(如HTTPS)提供。使用HTTPS之类的传输协议时,此模式具有明显优势,其性能高效。此安全模式的不足在于这种安全机制分别应用在通信路径中的每一个跃点上,导致通信容易受到中间人攻击。WCF还提供另外两种传输安全模式,可优先采用这两种模式:消息安全模式和带消息凭据的传输安全模式。消息安全模式使用WS-Security规范,可在消息级别确保保密性、完整性和认证。这实现了端到端的安全性以及传输方法的灵活性。然而,这会降低性能。最终解决方案是将传输和方法结合起来使用,这也就是带消息凭据的传输安全模式。消息安全模式用于验证客户端;传输安全模式用于验证服务器并确保保密性和完整性。其效率和纯传输安全模式相当。 如何防止: 应用程序使用依赖传输模式传输安全的WCF终结点。传输模式是最不安全的选项,应避免使用(避免设置模式为Transport)。 (15) API误用:函数返回值缺少Null检查 函数返回值可能为null,未对函数返回值进行null检查而直接使用,可能导致异常。 C# Code: var city = Session["City"]; this.Label1.Text = city.ToString(); //来源:C/S框架网 | www.csframework.com | QQ:23404761 如何防止: 使用函数的返回值前进行null检查。 C# Code: var city = Session["City"]; if(city!=null) this.Label1.Text = city.ToString(); //来源:C/S框架网 | www.csframework.com | QQ:23404761 (16) 代码质量:null引用 程序可能会间接引用一个空指针,从而引起NullException异常。 C# Code: Dog d = null;//d不指向任何地址 d.StrName = "旺旺"; 如何防止: 对可能为null的对象,使用前请判断是否为null,避免引起空指针异常。 (17) 输入验证:拒绝服务 攻击者可能通过向应用程序发送大量请求,耗尽应用程序的可用资源,导致应用程序拒绝对合法用户的服务。可能导致拒绝服务的操作包括:输入过大的文件引起系统IO操作、控制线程sleep的时间等。 如何防止: 对涉及到系统资源的外部数据应该进行严格校验,包括数据类型和数据长度、大小的限制。 (18) API误用:调用GC.Collect() GC的回收并不是实时的,GC也不能自动释放非托管资源。频繁调用 GC.Collect()方法会引起垃圾回收的效率下降从而影响应用程序的性能。 如何防止: 尽量避免调用System.GC()进行强制垃圾回收,使用using语句或IDisposable接口释放非托管资源。 LargeObjectHeapCompactionMode在垃圾回收过程中显式压缩大型对象堆(LOH)。 C# Code: GCSettings.LargeObjectHeapCompactionMode = GCLargeObjectHeapCompactionMode.CompactOnce; GC.Collect(); //来源:C/S框架网 | www.csframework.com | QQ:23404761 (19) API误用:使用DNS名称作为安全性的依据 用DNS的名称作为身份信息是不安全的,因为DNS服务器可以被欺骗和篡改。攻击者可以冒充域名服务器把目标主机解析成错误IP,其目的是让通过域名查询到的IP地址设为攻击者所控制主机IP,用户请求该域名服务时获取到的是伪造的服务。 **例如:** C# Code: IPAddress _IPAddress = IPAddress.Parse(UnsafeIpAddress); IPHostEntry hostInfo = Dns.GetHostByAddress(_IPAddress); if(hostInfo.HostName.EndsWith("goodhost")) { trusted = true; } 如何防止: 在高度敏感和安全的系统,使用DNSSEC代替DNS,如果确实要依赖于主机名来运行,那么可以在设备主机hosts文件里手动指定。 (20) API误用:忽略返回值 程序员常常会误解System.IO类中的Read()及相关方法。如果读取的数据量小于请求的数据量,StreamReader类不会抛出异常,只是将这些少量的数据添加到返回值缓冲区,并且将返回值设置为读取的字节或字符数。所以,并不能保证返回的数据量一定等于请求的数据量。 C# Code: char[] buffer = new char[7]; for (int i = 0; i <2; i++) { string filename = "c:\\" + i + ".txt"; StreamReader sr = new StreamReader(filename); sr.Read(buffer, 0, 7);//假设文件永远为7字节 sr.Close();//读取完1.txt时,数组的内容为'3','\r','\n','1','\r','\n','2' } 如何防止: 对函数的返回值进行检查,确保返回的内容和预期的内容一致。比如需对StreamReader的reader操作的返回值进行大小检查。 C# Code: char[] buffer = new char[7]; for (int i = 0; i <2; i++) { string filename = "c:\\" + i + ".txt"; StreamReader sr = new StreamReader(filename); if(sr.Read(buffer, 0, 7)!=7) { //当读取的文件不为7字节时,进行特殊处理 Console.WriteLine("error"); sr.Close(); } } (21) 代码质量:类实现ICloneable 对象的拷贝分为:浅拷贝和深拷贝。object类的MemberwiseClone方法会自动完成对象的浅拷贝,但自定义类型如果包含引用类型的数据成员,必须考虑Clone方法是实现浅拷贝还是深拷贝。 如何防止: 自定义类型如果包含引用类型的数据成员,必须考虑Clone方法是实现浅拷贝还是深拷贝。 C# Code: public class Team :ICloneable { public List<Employee> TeamMembers = new List<Employee>(); public Team() { } private Team(List<Employee> members) { foreach (Employee e in members) { TeamMembers.Add(e.Clone() as Employee); } } // Adds an Employee object to the Team. public void AddMember(Employee member) { TeamMembers.Add(member); } // Override Object.ToString method to return a string representation of the team. public override string ToString() { StringBuilder sb = new StringBuilder(); foreach (Employee e in TeamMembers) { sb.AppendFormat(" {0}\r\n", e); } return sb.ToString(); } // Implementation of ICloneable.Clone. public object Clone() { return new Team(this.TeamMembers);//深拷贝 //return MemberwiseClone();//浅拷贝 } } (22) API误用:缺少[Serializable]属性 实现ISerializable接口但没有声明[Serializable]属性的类无法序列化。 .NET运行时允许对任何声明了[Serializable]属性的对象进行序列化。如果能使用由.NET框架定义的默认序列化方法对一个类进行序列化,那么其对象也必定能正确序列化。如果该类需要用自定义的序列化方法,则它还必须实现ISerializable接口。 例如:类CustomFile实施了ISerializable接口。但是由于它未声明[Serializable]属性,因此将不能被序列化。 C# Code: public class CustomClass:ISerializable { ... } 如何防止: 请确保任何应用了自定义序列化方法的类同时也实现了ISerializable接口并声明[Serializable]属性。 例如:加入对[Serializable]属性的声明,以使该类能被正确序列化。 C# Code: [Serializable] public class CustomClass:ISerializable { ... } (23) API误用:错误使用系统函数 方法的名称与通用的.NET方法相似,但它可能存在拼写错误,或者是参数错误导致无法实现正常的功能。 C# Code: public bool Equals(string obj) { ... } 但由于System.Object.Equals()具有一个object类型的参数,因此永远不会调用以上方法。 如何防止: 重写系统的Equals方法。 C# Code: public override bool Equals(object obj) { ... } (24) API误用:类没有实现Equals() 在比较对象时,开发者通常会比较对象的值相等。然而,在没有实现Equals()方法的类上调用Equals()方法会导致调用继承自System.Object的Equals()方法。 将比较两个对象实例,查看它们引用是否相同,而不是比较对象成员字段或其他属性。 C# Code: public class Account { private int aid; public int Aid { get { return aid; } set { aid = value; } } } public class CompareAccount { public bool compareAccounts(Account account1, Account account2) { return account1.Equals(account2);//Account类未实现Equals()方法 } } 如何防止: Objcet的Equals方法默认实现的比较两个对象的引用是否相同。而值类型关注的是两个对象的逻辑等同性。要进行两个引用类型的逻辑等同性比较时,需重写用于比较对象属性的Equals()方法。 (25) 密码管理:注释中的密码 程序注释中采用硬编码方式处理密码,会导致密码泄露,存在安全风险。 如何防止: 删除程序注释中的密码信息。 (26) 密码管理:不安全的随机数 如果计算机运行速度很快,触发Random函数间隔时间很短,就有可能造成产生一样的随机数。在对安全性要求较高的环境中,不应使用伪随机数生成器作为随机数据源。 如何防止: 推荐使用RNGCryptoServiceProvider生成随机数。 C# Code: static int GetRandomSeed() { byte[] bytes = new byte[4]; System.Security.Cryptography.RNGCryptoServiceProvider rng = new System.Security.Cryptography.RNGCryptoServiceProvider(); rng.GetBytes(bytes); return BitConverter.ToInt32(bytes, 0); } (27) 代码质量:未使用的方法 未使用的方法可能是程序中的死代码或者是被注释掉的调试代码。这些死代码会增加代码的阅读、理解和维护难度。 如何防止: 检查程序逻辑,如果确定程序中的死代码没有作用,应该将其删除。 (28) 密码管理:空密码 空密码会削弱系统的安全性。 如何防止: 建议程序从外部配置文件读取加密的密码值。 (29) 密码管理:弱加密算法保护密码 采用弱加密算法(如DES、RC4)已经不能为敏感数据提供足够的保护,这些加密算法的破解已变得非常容易。 使用密钥较大的强加密算法,如AES加密算法和3DES加密算法。 (30) 密码管理:弱Hash算法 MD5和SHA-1是常用的散列算法,通常用于验证消息和其他数据的完整性,但这两种算法已被证明存在碰撞的可能,尤其是MD5算法,已经很容易地能够被破解。因此,不应再依赖MD5和SHA-1来验证数据的真实性。 如何防止: 建议使用SHA-224、SHA-256、SHA-384和SHA-512等加密散列算法,用于验证消息和其他数据的完整性。 (31) 密码管理:弱加密:RSA不适当的填充模式 RSA算法没有在最优非对称加密填充模式(Optimal Asymmetric Encryption Padding,OAEP)下使用,导致加密安全性较低。 如何防止: 为安全使用RSA,必须使用最优非对称加密填充模式(Optimal Asymmetric Encryption Padding,OAEP)。 (32) 代码质量:系统信息泄露 系统错误信息、调试信息或其它数据通过控制台、日志等输出时,可能造成系统信息泄露,这些信息有助于攻击者对目标系统实施精确攻击。 C# Code: Exception exception = GetException(); Console.WriteLine(exception.Message); //来源:C/S框架网 | www.csframework.com | QQ:23404761 对系统中的敏感信息、错误信息、调试信息的输出进行严格控制,比如采取加密输出,尽量不要在控制台打印或者以流的形式输出。  扫一扫加作者微信

参考文档:

C#源代码高亮着色类(C/S框架网开源) C#.Net局域网版本自动升级解决方案(原创) C# Winform 开发框架 - 业务单据附件管理解决方案(原) Asp.Net三层体系结构应用实例(附C#源代码) C#.NET C/S结构版本自动升级解决方案2.0详解 (一) C#.NET C/S结构版本自动升级解决方案之流程图 C#.NET C/S结构版本自动升级解决方案之自我替换 C#.NET C/S结构版本自动升级解决方案之升级策略 C#.NET C/S结构版本自动升级解决方案之升级包实现 生成的窗体Form源码集成到VS解决方案 - C/S框架三层架构代码生成器操作指南 生成的项目模块(Project)添加到VS解决方案 - C/S框架三层架构代码生成器操作指南 WCF开发环境客户端调试服务端跟踪代码不能命中断点解决方案 C# 调用Process.Start 请求的操作需要提升解决方案 WCF采用Message安全模式运行出错:安全包中没有可用的凭证解决方案 C#源代码安全缺陷与提高源代码质量解决方案-WCF服务配置安全

其它资料:

什么是C/S结构? | C/S框架核心组成部分 | C/S框架-WebService部署图 | C/S框架-权限管理 | C/S结构系统框架 - 5.1旗舰版介绍 | C/S结构系统框架 - 功能介绍 | C/S结构系统框架 - 产品列表 | C/S结构系统框架 - 应用展示(图) | 三层体系架构详解 | C/S架构轻量级快速开发框架 | C/S框架网客户案例 | WebApi快速开发框架 | C/S框架代码生成器 | 用户授权注册软件系统 | 版本自动升级软件 | 数据库底层应用框架 | CSFramework.CMS内容管理系统 | |

在线客服

在线客服

在线客服